Let’s Encrypt – was du für 2021 wissen musst

Ab Januar 2021 wird das Zwischenzertifikat von Let’s Encrypt nicht mehr mit IdenTrust cross-signiert. Nachfolgend erfährst du, was das für dich bedeutet und welche Massnahmen wir für dich getroffen haben.

Update vom 28.04.2021

Let’s Encrypt hat sich dazu entschieden, die lange Chain weiterhin standardmässig auszuliefern. Somit wird sich bis auf Weiteres nichts ändern. Alle hier im Blogpost kommunizierten Daten sind vorerst hinfällig.

Update vom 21.12.2020

Manchmal wird man von der Realität eingeholt und vermeintliche Problem lösen sich schneller als gedacht. So geschehen mit unserem Beitrag zu Let’s Encrypt. Am 21.12.2020 erfolgte ein Update von Let’s Encrypt, wie sie das Problem mit dem auslaufenden IdenTrust Root-Zertifikat und daraus resultierenden Problemen lösen wollen. Wir haben unseren Artikel an den entsprechenden Stellen ergänzt.

Technischer Hintergrund

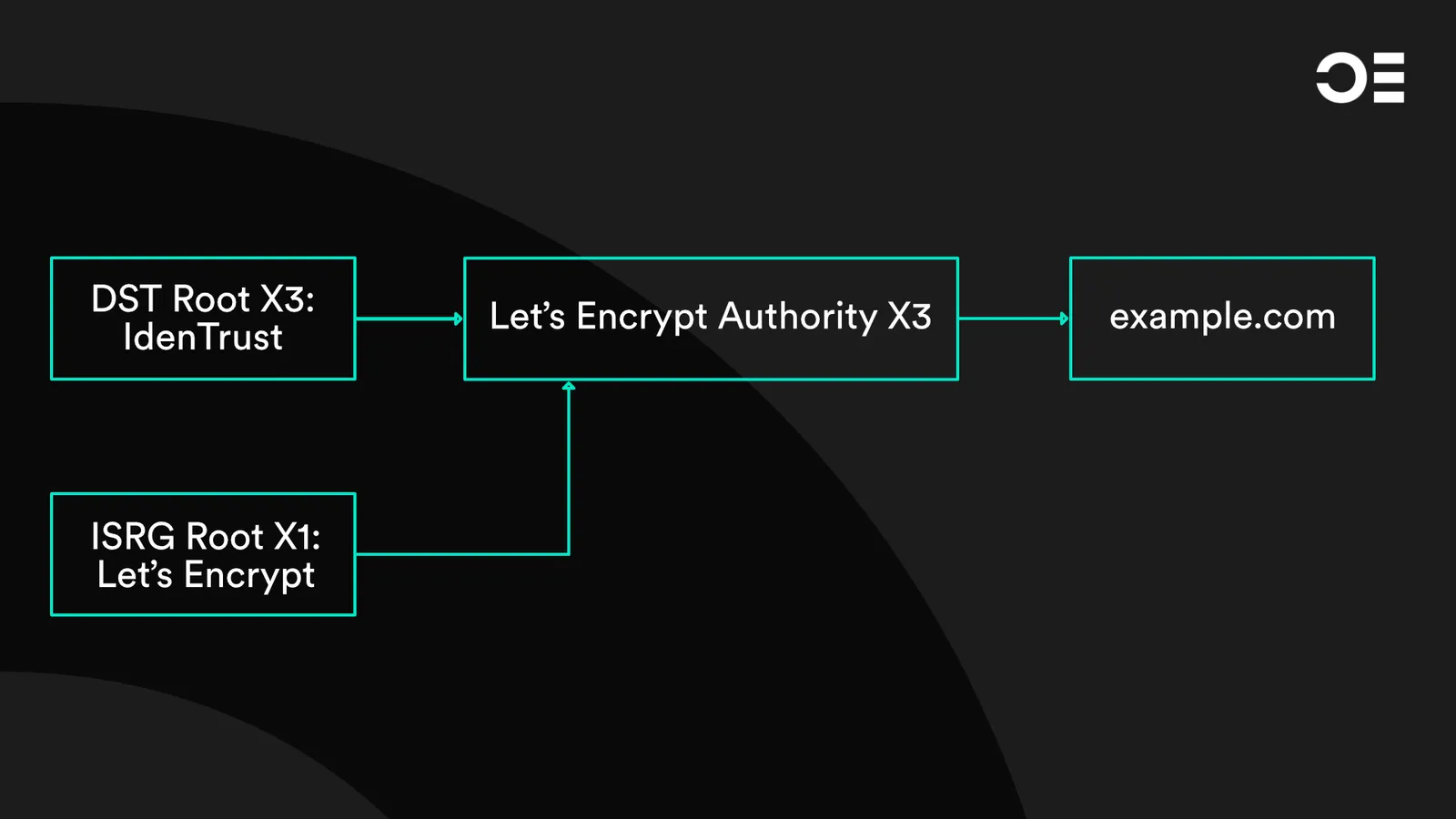

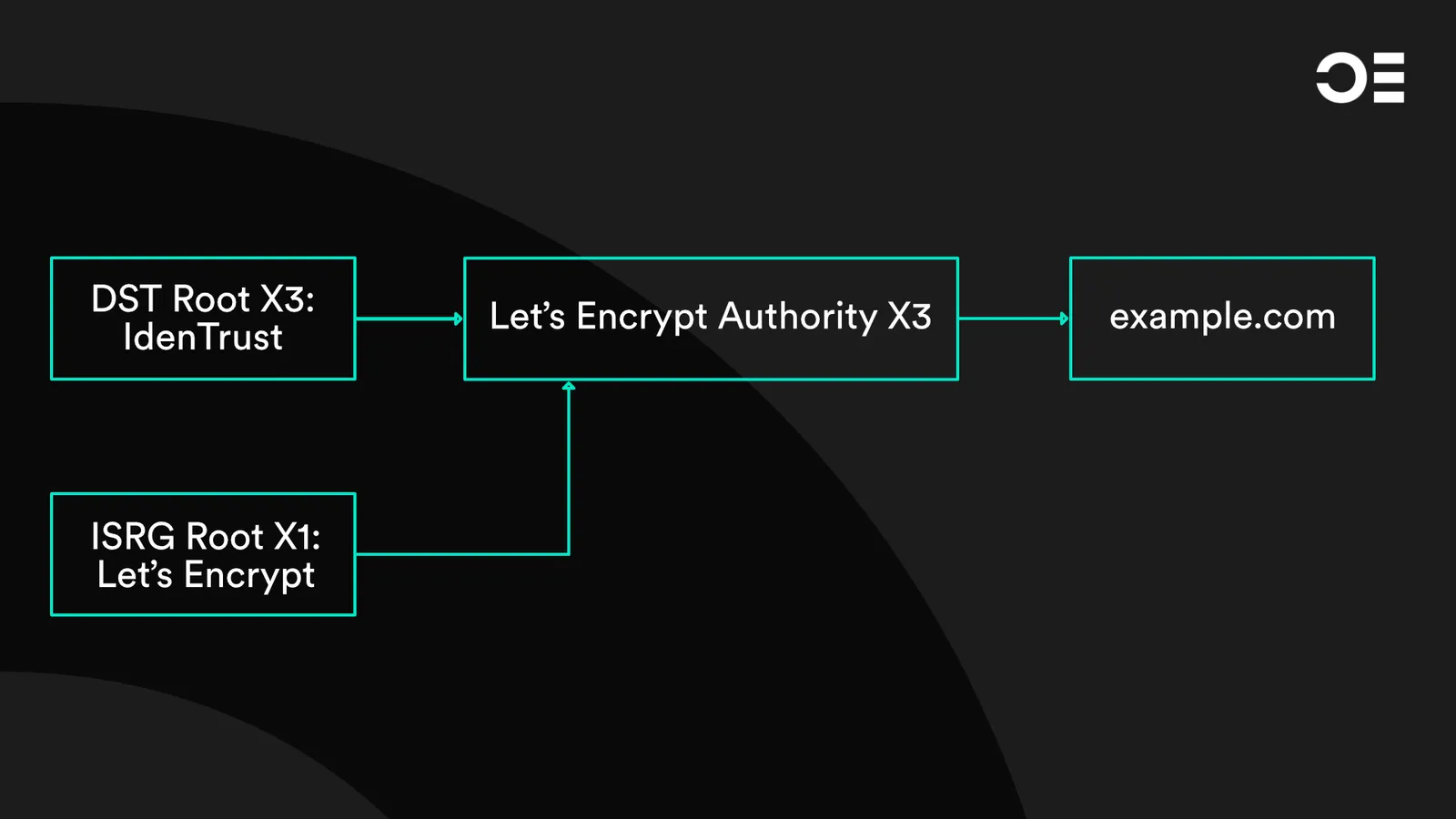

TLS-Zertifikate werden üblicherweise über Zertifikatsketten geprüft, häufig ist von einer «Chain of Trust» die Rede. Damit das funktioniert, sind Root-Zertifikate von bedeutender Rolle. Mozilla Firefox beinhaltet beispielsweise über 140 Root-Zertifikate. Damit dein Let’s Encrypt Zertifikat als valid und somit als vertrauenswürdig erkannt wird, muss das Zertifikat in der Zertifikatskette zu einem gültigen Root-Zertifikat führen. Üblicherweise geschieht dies über ein Zwischenzertifikat («intermediate certificate»).

Ein Beispiel: Das für opsone.ch verwendete Let’s Encrypt Zertifikat wurde vom Zwischenzertifikat «Let’s Encrypt Authority X3» signiert. Das wiederum wurde von einem Root-Zertifikat signiert, welches deinem Browser oder deinem Betriebssystem vorliegt. Nun ist Let’s Encrypt bekanntlich eine junge Zertifizierungsstelle, das Let’s Encrypt eigene Root-Zertifikat («ISRG Root X1») wurde 2015 ausgestellt und hat es erst nach und nach in verschiedene Betriebssysteme und Browser geschafft. Geräte, die seit 2015 kein Update mehr erhalten haben, oder zumindest kein Update, welches das Let’s Encrypt Root-Zertifikat beinhaltet, können Let’s Encrypt Zertifikate somit nicht validieren.

Deswegen hat Let’s Encrypt das Zwischenzertifikat nebst dem eigenen Root-Zertifikat auch mit dem Root-Zertifikat der Firma IdenTrust signieren lassen («cross-signing»). Das Root-Zertifikat von IdenTrust («DST Root X3») wurde im Jahr 2000 ausgestellt und verfügt aufgrund des Alters über ein breites Vertrauen. Dieser Schritt war eine Notwendigkeit, damit Let’s Encrypt Ende 2015 überhaupt den Betrieb aufnehmen konnte.

Let's Encrypt Zertifikatskette

Let's Encrypt Zertifikatskette

01

—

01

Was sich nun ändert

Das von Let’s Encrypt genutzte Zwischenzertifikat läuft am 1. September 2021 aus. Das neue Zwischenzertifikat ist nicht mehr gegen das IdenTrust Root-Zertifikat quersigniert. Clients, welche nicht über das Let’s Encrypt Root-Zertifikat verfügen, können die Gültigkeit von Let’s Encrypt Zertifikaten deshalb nicht mehr validieren. Das Zertifikat erscheint ungültig.

Update vom 21.12.2020

Kurz zusammengefasst macht sich Let’s Encrypt zu Nutze, dass speziell Android Geräte das Ablaufdatum von Zertifikaten nicht beachten, wenn sie als Trust-Anchor genutzt werden, so auch das Root-Zertifikat von IdenTrust. Daher kann das Root-Zertifikat über das Ablaufdatum hinaus bis 2024 weiter genutzt werden.

Die entsprechende Meldung im Original:

IdenTrust has agreed to issue a 3-year cross-sign for our ISRG Root X1 from their DST Root CA X3. The new cross-sign will be somewhat novel because it extends beyond the expiration of DST Root CA X3. This solution works because Android intentionally does not enforce the expiration dates of certificates used as trust anchors. […] We will not be performing our previously-planned chain switch on January 11th, 2021. […] This new cross-sign will expire in early 2024. Prior to that, perhaps as early as June 2021, we will be making a similar change to what we intended to make this January.

Die komplette Meldung kannst du auf der Website Let’s Encrypt nachlesen.

Unser Zeitplan

- Die Umstellung, welche für Managed Server Version 5 (EOL) im Januar 2021 angedacht war, erfolgt im Juni 2021. Die genauen Pläne seitens Let’s Encrypt sind noch offen.

- Für Managed Server Version 6 und 7 wird es für den Moment keine Änderungen geben. Dank der neuen Quersignierung soll die Kompatibilität bis 2024 gewährleistet werden.

- Ältere Managed Server sind nicht betroffen, da diese kein Let’s Encrypt verwenden

Sämtliche nachfolgenden Artikel werden durch diese Änderungen obsolet und wurden aus rein informativen Gründen beibehalten.

Ursprünglicher Artikel

Welche Geräte sind betroffen

Der Trust Store, also der Speicher, welche alle Root-Zertifikate beinhaltet, wird von allen Betriebssystem Herstellern regelmässig über den regulären Update-Mechanismus aktualisiert. Das fünfjährige Let’s Encrypt Root-Zertifikat ist somit in allen gängigen und aktuellen Betriebssystemen enthalten. Betroffen sind vor allem Android Geräte, welche seit Längerem keine Updates mehr erhalten haben.

Let’s Encrypt nennt folgende Zahlen:

- Betroffen sind Android 7.0 und älter

- Das sind 33.8% aller Android Devices

- Welche Global 1-5% Traffic ausmachen

Unklar ist, wie die Zahlen für den Schweizer oder Europäischen Markt aussehen. Android 7.0 wurde 2016 veröffentlicht. Android ist dabei lediglich das System mit der grössten Verbreitung. Betroffen sind sämtliche Geräte, welche keine Updates mehr erhalten haben, beispielsweise Smart-TVs oder IoT-Geräte.

Was wir für Dich unternehmen

Die standardmässige Umstellung seitens Let’s Encrypt ist per 11. Januar 2021 geplant. Optional lässt sich die Umstellung bis zum definitiven Ende am 1. September 2021 hinauszögern.

Wir haben die Implementierung des von uns genutzten ACME-Clients, welches die Zertifikate von Let’s Encrypt abholt, abgewartet und folgendes entschieden: Damit wir die Auswirkungen beobachten können, werden wir die Umstellung für Systeme ohne End-Of-Life mit sechs Monaten Verzögerung ausrollen. Die Umstellung erfolgt bei uns somit erst per Montag, 12. Juli 2021. Bis zum 1. September kann die Umstellung zudem pro Server rückgemacht werden. Danach läuft das betroffene Zertifikat definitiv aus.

Wir werden die Entwicklung in den nächsten Monaten sehr genau im Auge behalten und falls notwendig über weitere Schritte entscheiden. Ziel ist, die Transition so reibungslos wie möglich zu gestalten. Zum heutigen Zeitpunkt muss aber damit gerechnet werden, dass aller spätestens per 1. September veraltete Geräte nicht mehr unterstützt werden.

Zeitplan

Bitte beachte, dass der Zeitplan lediglich für die Umstellung auf unserer Seite gilt. Ein bereits erstelltes Zertifikat übernimmt diese Änderung erst, wenn es verlängert wird. Daher können nach unserer Anpassung noch einige Wochen vergehen, bis die neue Zertifikatskette wirksam wird und mögliche Probleme auftauchen.

- 11.01.2021: Standardmässige Umstellung Let’s Encrypt. Ops One hält die Änderung noch zurück.

- 12.07.2021: Neue Zertifikate und Zertifikate, die ab diesem Zeitpunkt verlängert werden, werden mit dem neuen Zwischenzertifikat ausgeliefert. Manuelles Hinauszögern möglich.

- 01.09.2021: Das betroffene Zwischenzertifikat läuft definitiv aus.

Betroffene Services

Da Let’s Encrypt erst ab Managed Servern in der Version 5 angeboten wurde, sind ältere Systeme nicht betroffen. Ebenfalls werden wir für unsere SaaS-Angebote individuelle Lösungen suchen.

| Managed Server v7 | Managed Server v6 | Managed Server v5 | |

|---|---|---|---|

| End of life | Juni 2024 | Juni 2022 | ⚠️ Juli 2020 |

| Massnahmen | Gemäss Zeitplan | Gemäss Zeitplan | Umstellung per 11.01.2021 |

Wie schätzt ihr die Auswirkungen ein?

Kurz gesagt: Wir wissen es schlichtweg nicht.

Aus diesem Grund führen wir die Umstellung nicht wie von Let’s Encrypt vorgesehen am 11. Januar 2021 durch, sondern warten bis am 12.07.2021. Zur Erinnerung: Let’s Encrypt hat einen Marktanteil von über 50%. Aus diesem Grund und weil nun diverse Hersteller Zeit hätten, den Trust Store zu aktualisieren, werden die Auswirkungen am 12.07.2021 hoffentlich nicht mehr so gross bis kaum mehr spürbar sein. Aber wie gesagt: Wir wissen es schlichtweg nicht.

Falls du ab dem 12.07.2020 Probleme haben solltest, können wir die Änderung für betroffene Server bis zum 1. September 2021 rückgängig machen. In der Zwischenzeit kannst du dir Gedanken machen, ob du ältere Geräte wirklich noch unterstützen möchtest (oder musst) oder ob du dir alternativ ein Zertifikat einer anderen Zertifizierungsstelle kaufen möchtest. Gerne unterstützen wir dich dabei.

Alternative für ältere Geräte

Mozilla Firefox für Android ist davon nicht betroffen, da Mozilla einen eigenen Trust Store pflegt. Nahezu alle anderen Browser Hersteller benutzen den Trust Store des Betriebssystems. Alternativ kann das Root-Zertifikat, falls der Client dies zulässt, auch manuell importiert werden.

Weiterführende Ressourcen:

- Standing on Our Own Two Feet – Let’s Encrypt